Un Google hacking, también conocido como Google Dorking o Google Dork, es un recurso valioso para los investigadores de seguridad. Para la persona promedio, Google es solo un motor de búsqueda que se utiliza para encontrar texto, imágenes, videos y noticias. Sin embargo, en el mundo de la seguridad informática, Google es una herramienta de piratería útil.

El concepto de «Google Hacking» se remonta a 2002, cuando Johnny Long comenzó a recopilar interesantes consultas de búsqueda de Google que descubrieron sistemas vulnerables y / o divulgaciones de información confidencial, etiquetándolos como googleDorks.

Como método de ataque pasivo, Google hacking puede devolver nombres de usuario y contraseñas, listas de correo electrónico, documentos confidenciales, información financiera de identificación personal y vulnerabilidades de sitios web.

Esa información se puede utilizar para cualquier número de actividades ilegales, incluido el ciberterrorismo, el espionaje industrial, el robo de identidad y el acoso cibernético.

¿Se puede utilizar Google para piratear sitios web?

En realidad, no se puede piratear sitios directamente usando Google hacking, pero como tiene una tremenda capacidad de rastreo web, puede indexar casi cualquier cosa dentro de su sitio web, incluida la información confidencial.

Esto significa que podría estar exponiendo demasiada información sobre sus tecnologías web, nombres de usuario, contraseñas y vulnerabilidades generales sin siquiera saberlo. Haciendo Google hacking se puede encontrar aplicaciones web y servidores vulnerables mediante el uso de las capacidades nativas del motor de búsqueda de Google.

A menos que bloquee recursos específicos de su sitio web mediante un archivo robots.txt, Google indexa toda la información que está presente en cualquier sitio web. Lógicamente, después de un tiempo cualquier persona en el mundo puede acceder a esa información si sabe qué buscar.

Antes de seguir leyendo, tenga en cuenta que Google comenzará a bloquear su conexión si se conecta desde una única IP estática. También solicitará desafíos de captcha para evitar consultas automatizadas.

¿Cómo actúa el hacker para piratear una web?

- Localiza el objetivo

- Recopila toda la información de ese objetivo

- Identifica las posibles vulnerabilidades

- Explota cada vulnerabilidad, hasta que puede acceder

- Ataca

- Borra todo vestigio de huellas

- Mantiene el acceso, para utilizarlo en futuras ocasiones

Comandos de búsqueda avanzada Google

El motor de búsqueda de Google tiene su propio lenguaje de consulta integrado. La siguiente lista de consultas se puede ejecutar para encontrar una lista de archivos, encontrar información sobre su competencia, rastrear personas, obtener información sobre vínculos de retroceso SEO, crear listas de correo electrónico y, por supuesto, descubrir vulnerabilidades web.

Veamos los Dorks de Google más populares y lo que hacen.

” ”: buscar frase exacta, por ejemplo “seguridad web”

and: Con este Dork le pedimos a google que realice una búsqueda estrictamente con ambas palabras en conjunto. También puedes sustituir «and» con &&. Por ejemplo, tornillos and clavos

ext: para encontrar extensiones de archivos.

cache: Este Dork te mostrará la versión en caché de cualquier sitio web, por ejemplo, cache: seguridadinformaticahoy.com

allintext: Busca texto específico contenido en cualquier página web, por ejemplo, allintext: herramientas de hacking.

allintitle: Exactamente igual que allintext, pero mostrará páginas que contienen títulos con X caracteres, por ejemplo, allintitle:»empresas de seguridad».

allinurl: Se puede utilizar para obtener resultados cuya URL contenga todos los caracteres especificados, por ejemplo: área de cliente allinurl

filetype: Se usa para buscar cualquier tipo de extensión de archivo, por ejemplo, si deseas buscar archivos jpg, puedes usar, filetype: jpg

inurl: Es exactamente lo mismo que allinurl, pero solo es útil para una sola palabra clave, por ejemplo, inurl: dinero

intitle: Se utiliza para buscar varias palabras clave dentro del título, por ejemplo, intitle: seguridad informática. Buscará títulos que comiencen con «seguridad», pero «informática» puede estar en otra parte de la página.

inanchor: Esto es útil cuando necesitas buscar un texto de anclaje exacto utilizado en cualquier enlace, por ejemplo, inanchor: seguridad cibernética

intext: Es útil para localizar páginas que contienen ciertos caracteres o cadenas dentro de su texto, por ejemplo, intext: internet seguro

link: Mostrará la lista de páginas web que tienen enlaces a la URL especificada, por ejemplo, link: microsoft.com

site: Te muestra la lista completa de todas las URL indexadas para el dominio y subdominio especificado, por ejemplo, site: seguridadinformatica.com

related: Muestra como resultado los dominios similares al que ingresemos.

*: Comodín utilizado para buscar páginas que contienen «cualquier cosa» antes de su palabra, por ejemplo, como * un sitio web, devolverá «cómo …» diseñar / crear / piratear, etc … «un sitio web».

|: Este es un operador lógico, por ejemplo «seguridad» «consejos», mostrará todos los sitios que contienen «seguridad» o «consejos», o ambas palabras.

or: Es el mismo operador anterior (se puede escribir or o |)

+: Es utilizado para concatenar palabras, útil para detectar páginas que usan más de una clave específica, por ejemplo, seguridad +web

–: El operador menos se usa para evitar mostrar resultados que contienen ciertas palabras, por ejemplo, seguridad -informática, mostrará páginas que usan «seguridad» en su texto, pero no aquellas que tienen la palabra «informática».

Estos son solo algunos operadores de Google, en Internet puedes encontrar un conjunto más completo de operadores.

Ejemplo de Google hacking

Echemos un vistazo a algunos ejemplos prácticos. Te sorprenderá lo fácil que es extraer información privada de cualquier fuente con solo usar las técnicas de piratería de Google hacking.

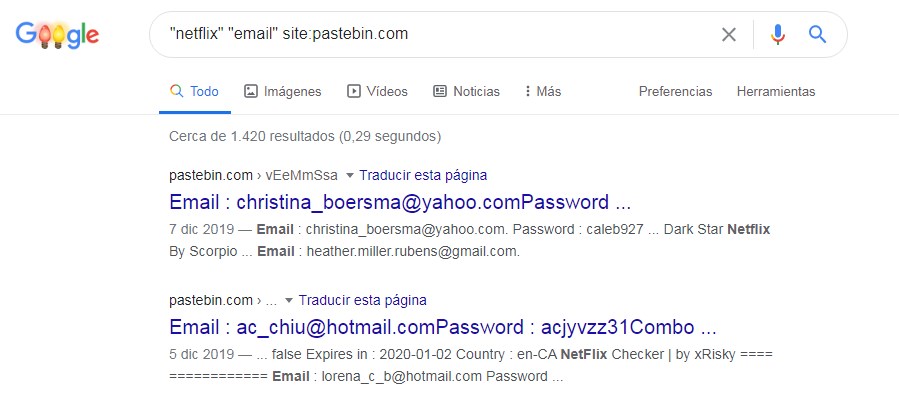

Cuentas en sitios webs

Por ejemplo, si nuestro objetivo es Netflix, podemos tratar de encontrar cuentas que ya han sido hackeadas. Escribimos en el buscador «netflix» «email» site:pastebin.com y vemos como los resultados que devuelve Google se parecen un poco a lo que estamos buscando.

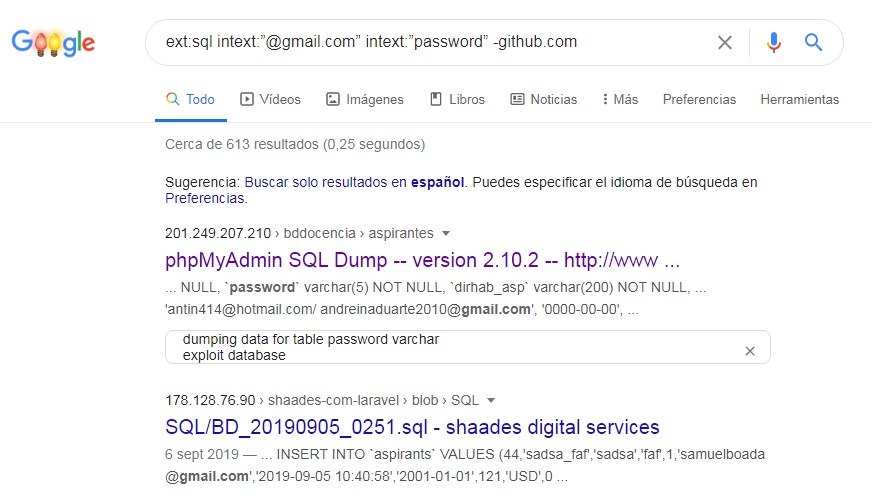

Bases de datos vulneradas

Para encontrar webs que tiene la base de datos vulneradas puedes escribir ext:sql intext:”@gmail.com” intext:”password” e inmediatamente puedes ver webs con los datos que buscas. Si ves que se repite mucho una página, puedes agregar el comando de signo menos. Por ejemplo, en mi caso no quiero la página github.com, entonces agrego el comando -github.com y se filtran esas páginas.

Servidores web vulnerables

El siguiente Google Dork se puede utilizar para detectar servidores vulnerables o pirateados que permiten agregar «/ proc / self / cwd /» directamente a la URL de su sitio web. Por ejemplo, escribimos inurl:/proc/self/cwd

Como puedes ver en la siguiente captura de pantalla, aparecerán los resultados del servidor vulnerable, junto con sus directorios expuestos que se pueden navegar desde su propio navegador.

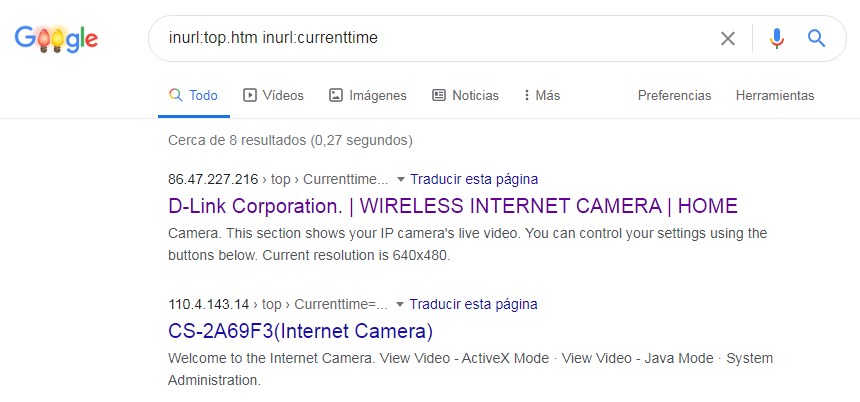

Cámaras en vivo

¿Alguna vez te preguntaste si tu cámara privada en vivo podría ser vista por cualquier persona en Internet?

Las siguientes técnicas de piratería de Google pueden ayudarlo a obtener páginas web de cámaras en vivo que no están restringidas por IP.

Aquí está el dork para buscar varias cámaras basadas en IP:

inurl:top.htm inurl:currenttime

Para buscar transmisiones basadas en WebcamXP:

intitle:»webcamXP 5″

Y otro para cámaras en vivo en general:

inurl:»lvappl.htm»

Hay muchos Dorks de cámaras en vivo que pueden permitirte ver cualquier parte del mundo. Puedes encontrar cámaras educativas, gubernamentales e incluso militares sin restricciones de IP.

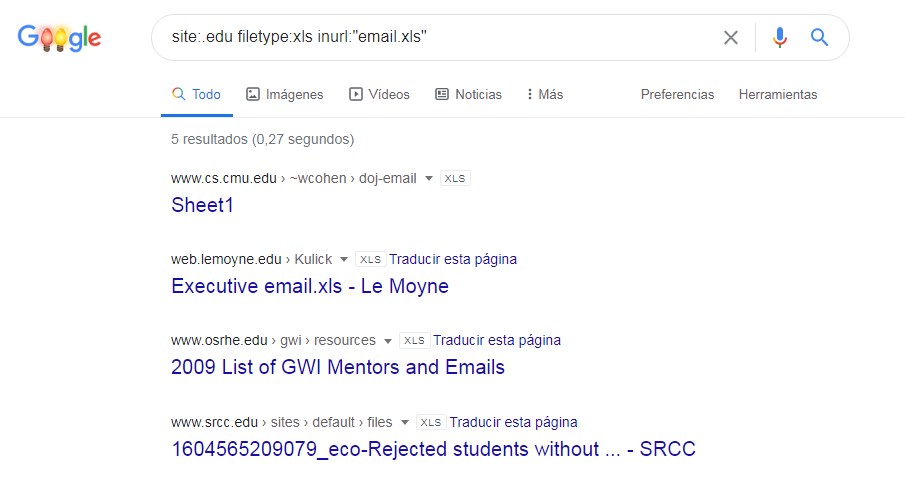

Listas de correo electrónico

Es bastante fácil encontrar listas de correo electrónico con Google hacking. En el siguiente ejemplo, vamos a buscar archivos de Excel que pueden contener muchas direcciones de correo electrónico con este comando filetype:xls inurl:»email.xls»

Aparecerán muchas búsquedas con emails. Si quieres ser más especifico puedes crear un filtro, por ejemplo, ver solo los nombres de dominio .edu y encontraremos correos electrónicos de estudiantes y profesores. site:.edu filetype:xls inurl:»email.xls»

Sitios web útiles

Investigando y comparando se puede decir que, el mejor sitio web para nuevos dorks de Google es el sitio web exploit db. Aquí encontrarás nuevos dorks de Google y también puedes enviar el tuyo.

Esta es una de las bases de datos de exploits gratuitas más populares. Es un proyecto de seguridad informática ofensiva, que tiene como objetivo hacer una colección de exploits públicos y software vulnerable, que se encuentren disponibles para la investigación de vulnerabilidades y pruebas de penetración.

Día a día, la lista de exploits se va creciendo gracias a fuentes públicas y privadas. Se presenta en esta interfaz fácil de usar que te permite buscar rápidamente en la base de datos. Puedes crear filtros para personalizar tu búsqueda por autor, tipo de plataforma, etiquetas y mucho más.

Otro sitio web importante es Who.is. en esta web puedes ver información de cualquier sitio web, incluyendo sus datos.

Por último, hablaremos de la web Shodan. Se trata de un motor de búsqueda, que permite al usuario encontrar tipos específicos de computadoras, cámaras web , enrutadores , servidores , etc. conectadas a Internet mediante una variedad de filtros.

Shodan recopila datos principalmente en servidores web ( HTTP / HTTPS : puertos 80, 8080, 443, 8443), así como FTP (puerto 21), SSH (puerto 22), Telnet (puerto 23), SNMP (puerto 161), IMAP (puertos 143 o (cifrado) 993), SMTP (puerto 25), SIP (puerto 5060), [2] y Protocolo de transmisión en tiempo real (RTSP, puerto 554). Este último se puede utilizar para acceder a las cámaras web y su transmisión de video.

Conclusión

Si bien esta información está disponible públicamente en Internet y proporcionada por Google, se debe usar de manera legal. Las personas con malas intenciones podrían usar esta información para dañar a cualquier persona en línea.

Ten en cuenta que Google también sabe quién eres tú, cuando realizas este tipo de consultas. Por esta razón y muchas otras, se recomienda utilizarla solo con buenas intenciones, ya sea para su propia investigación o mientras busca formas de defender su sitio web contra algún tipo de vulnerabilidad.